(buzzfeed.com).- El jueves 20 de agosto de 2015, el conductor de Televisa Carlos Loret de Mola, una de las caras más conocidas en televisión mexicana, recibió un mensaje de texto en su celular que le advertía de un supuesto problema con su visa para ingresar a Estados Unidos. Ese mismo día, un mensaje idéntico llegó a los smartphones de la afamada periodista Carmen Aristegui y de su hijo Emilio, quien entonces era menor de edad.

El mensaje que los tres recibieron decía: «USEMBASSY.GOV/ DETECTAMOS UN PROBLEMA CON TU VISA POR FAVOR ACUDE PRONTAMENTE A LA EMBAJADA VER DETALLES». El texto finalizaba con el link hxxp://smsmensaje[.]mx, donde se suponía que podrían encontrar más información sobre el supuesto conflicto migratorio.

Una investigación elaborada por The Citizen Lab, de la Universidad de Toronto, en Canadá, y la organización internacional Artículo 19, y las organizaciones mexicanas R3D y SocialTIC, concluyó que los links recibidos por Loret de Mola, Aristegui y su hijo contenían el software malicioso, malware, conocido como Pegasus.

Instagram @carlosloret y @aristeguionline

Los periodistas mexicanos Carlos Loret de Mola y Carmen Aristegui.

Quien cae en la trampa y abre el link, permite que el malware extraiga toda la información de su equipo -archivos, contactos, mensajes y correos electrónicos- y la reenvié a un servidor oculto. El malware, además, toma el control del micrófono y la cámara. Todo sin que el usuario lo sepa.

En el reporte «Gobierno Espía: Vigilancia sistemática a periodistas y defensores de derechos humanos en México», las organizaciones no dudan en señalar que todo apunta a que el Gobierno mexicano está detrás del espionaje.

«Este software malicioso, desarrollado por la firma israelí NSO Group, es comercializado únicamente a gobiernos. Se ha documentado su adquisición por al menos tres dependencias en México: la Secretaría de la Defensa Nacional (SEDENA), la Procuraduría General de la República (PGR) y el Centro de Investigación y Seguridad Nacional (CISEN)», explica el informe.

Loret de Mola, Aristegui y su hijo no fueron los únicos objetivos.

IMCO, Centro Prodh y Mexicanos Contra la Corrupción

Arriba: Juan Pardinas (IMCO) y Mario Patrón (Centro Prodh).

Abajo: Salvador Camarena y Daniel Lizárraga (Mexicanos Contra la Corrupción).

El reporte de las organizaciones documenta que, entre enero de 2015 y julio del año pasado, el malware fue enviado a los defensores Mario Patrón, Stephanie Brower y Santiago Aguirre del Centro de Derechos Humanos Miguel Agustín Pro Juárez (Centro Prodh); Juan Pardinas y Alexandra Zapata, miembros del Instituto Mexicano para la Competitividad (IMCO); los periodistas Daniel Lizárraga y Salvador Camarena, de la organización sin fines de lucro Mexicanos Contra la Corrupción y la Impunidad; y a otros periodistas que trabajan en Aristegui Noticias, el sitio informativo que dirige Carmen Aristegui.

El tema no es nuevo en México. En mayo pasado, un grupo de organizaciones civiles que participan en la Alianza para el Gobierno Abierto abandonaron su participación en este mecanismo público ante la falta de acción del gobierno del presidente Enrique Peña Nieto para esclarecer y castigar el espionaje en contra de activistas.

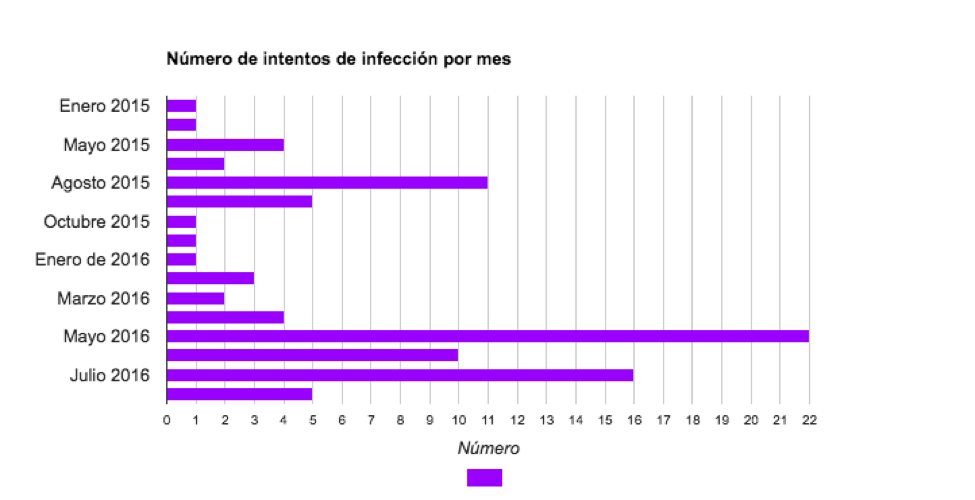

Artículo 19/The Citizen Lab.

En 2015 se realizaron 25 intentos de infección documentados, mientras que en 2016 se mandaron 63 mensajes. Mayo, junio y julio de 2016 fueron los meses con más intentos, de acuerdo con el informe.

Los mensajes con malware no fueron enviados al azar. Cada uno de los intentos de espionaje ocurrió en el marco de la publicación o el desarrollo de una investigación de alto impacto que cuestionaba al Gobierno del presidente mexicano Enrique Peña Nieto, como fueron los casos Ayotzinapa, la casa blanca, los Panama Papers o la Ley 3 de 3.

«A la luz de las normas de derechos humanos y el marco jurídico que regula la vigilancia gubernamental en México, los casos de espionaje a periodistas, defensores de derechos humanos y activistas anticorrupción son absolutamente insostenibles jurídicamente y, por el contrario, apuntan a la comisión de graves delitos», dice el informe.

Loret de Mola y la matanza de Tanhuato

El 5 de agosto de 2015, el periodista y conductor Carlos Loret de Mola publicó la columna «Nueva matanza extrajudicial«, en el diario El Universal, que abordaba los sucesos ocurridos el 22 de mayo de ese año en Tanhuato, Michoacán, donde murieron 42 civiles y un policía federal durante un enfrentamiento armado.

El texto revelaba que 29 de los civiles recibieron el tiro de gracia, lo que desmontaba la versión de un tiroteo entre un grupo del crimen organizado y la Policía Federal. Además, el periodista documentó que los cuerpos fueron movidos, las versiones de las autoridades se contradecían y una víctima había muerto a golpes y no por un disparo.

Tanhuato no era el único caso en su tipo durante el actual Gobierno. El 6 de enero de 2015, una matanza similar ocurrió en Apatzingán, Michoacán, donde 16 civiles fueron ejecutados por policías federales. Otro caso fue el de Tlatlaya, en junio de 2014, donde un grupo de militares ejecutó a 15 civiles durante otro enfrentamiento.

El 13 de agosto, ocho días después después de su columna, Loret de Mola publicó en su cuenta de Twitter:

Y el 16 de agosto, escribió que tenía información de la posible manipulación del informe sobre la matanza:

Las publicaciones de Loret de Mola continuaron. El 18 de agosto, escribió la columna «¿Que no pasó nada en Tanhuato?» y dos días después, el 20 de agosto, dio una entrevista a la periodista Elisa Alanís, de El Universal TV, en la que aseguró que todo apuntaba a una ejecución extrajudicial que implicaba a policías federales.

Y entonces, ese mismo 20 de agosto, le llegó el mensaje de texto que le advertía de un supuesto problema con su visa para EU. El SMS tenía un link que, más tarde, supo se trataba de malware para extraer toda la información de su smartphone.

Staff / Reuters

El lugar donde ocurrió la matanza de Tanhuato, en Michoacán.

A partir de ese día, comenzó una oleada de SMS con malware: el 29 de agosto y el 1, 2, 3, 5 y 6 de septiembre llegaron a su smartphone. A eso se sumaron presiones del Gobierno para que dejara de hablar de Tanhuato. “Te saca de onda que todos se te echen encima. Esto forma parte de tu vida. No me quejo. Pero espiarte para intentar chantajearte, o seguirte, es otra cosa”, dijo a Artículo 19.

En 2016, los mensajes con malware continuaron y cada uno aparecía justo si criticaba al Gobierno en su columna de El Universal. Uno incluso tocó el terreno de la intimidad: el 20 de abril, Loret de Mola recibió un SMS que le advertía que la revista de chismes TV Notastenía fotos de él cenando con una mujer, invitándolo a abrir el link malicioso para ver las supuesta imágenes comprometedoras.

Carmen Aristegui y su hijo Emilio

Entre enero de 2015 y julio de 2016, la periodista Carmen Aristegui recibió al menos 24 mensajes de textos que contenían links para infectar su smartphone. Ella es una de las figuras más prominentes y polémicas del periodismo mexicano. La publicación del reportaje sobre la «casa blanca» del presidente Enrique Peña Nieto, adquirida a un contratista del Gobierno, y su despido de la cadena MVS, la pusieron en el centro del debate público.

Esa exposición alcanzó a su hijo Emilio. De acuerdo con el informe, los intentos para instalar el malware en su smartphone ocurrieron cuando aún era menor de edad. «Estos mensajes constituyen el primer ataque documentado con este malware contra un familiar

directo de un objetivo y, en total, se han contabilizado más de 40 intentos contra el hijo de la periodista», dice el reporte.

A Emilio le llegaban mensajes escritos en un modo casual, como si se tratara de uno de sus amigos adolescentes, advirtiéndole de un problema con su perfil de Facebook. Otras ocasiones los SMS suplantaban la identidad del medio UNOTV, del empresario Carlos Slim, y difundían noticias falsas sobre Carmen Aristegui.

A19

Uno de los mensajes que Emilio, hijo de Carmen Aristegui, recibió el 23 de mayo de 2016. Un SMS similar fue recibido por otros miembros del equipo de Aristegui.

Carmen Aristegui siguió recibiendo mensajes con links de malware. Los últimos tres mensajes (15, 19 y 25 de julio de 2016) subieron de tono en cuestión de temas y lenguaje. «El mensaje del 15 de julio contenía alusiones sexuales, mientras que el mensaje del 19 de julio utiliza lenguaje altisonante», dice el informe.

Cada uno de los intentos para infectar su celular coincidía con una coyuntura o la publicación de un tema importante en su portal de noticias, particularmente que involucraba al presidente Enrique Peña Nieto o al Gobierno federal.

A19

Listado de algunos de los mensajes con malware que Aristegui y su hijo han recibido.

Activistas en la mira

En febrero de 2017, el diario estadounidense The New York Times publicó el artículo «Programas de espionaje fueron usados contra promotores de un impuesto a los refrescos en México«, que daba cuenta del uso del malware Pegasus en contra del investigador Simón Barquera, del Instituto Nacional de Salud Pública (INSP), y del activista Alejandro Calvillo, de la organización El Poder del Consumidor, quienes impulsaban la propuesta de poner un impuesto especial a las bebidas con azúcar.

Ese artículo del NYT tomaba como base información de The Citizen Lab, de la Universidad de Toronto. Ahora, gracias al trabajo de este laboratorio digital, también se ha logrado documentar que otras organizaciones civiles en México han sido objetivos de espionaje digital.

Mario Patrón, Stephanie Brower y Santiago Aguirre del Centro de Derechos Humanos Miguel Agustín Pro Juárez (Centro Prodh) recibieron también los mensajes con los links maliciosos.

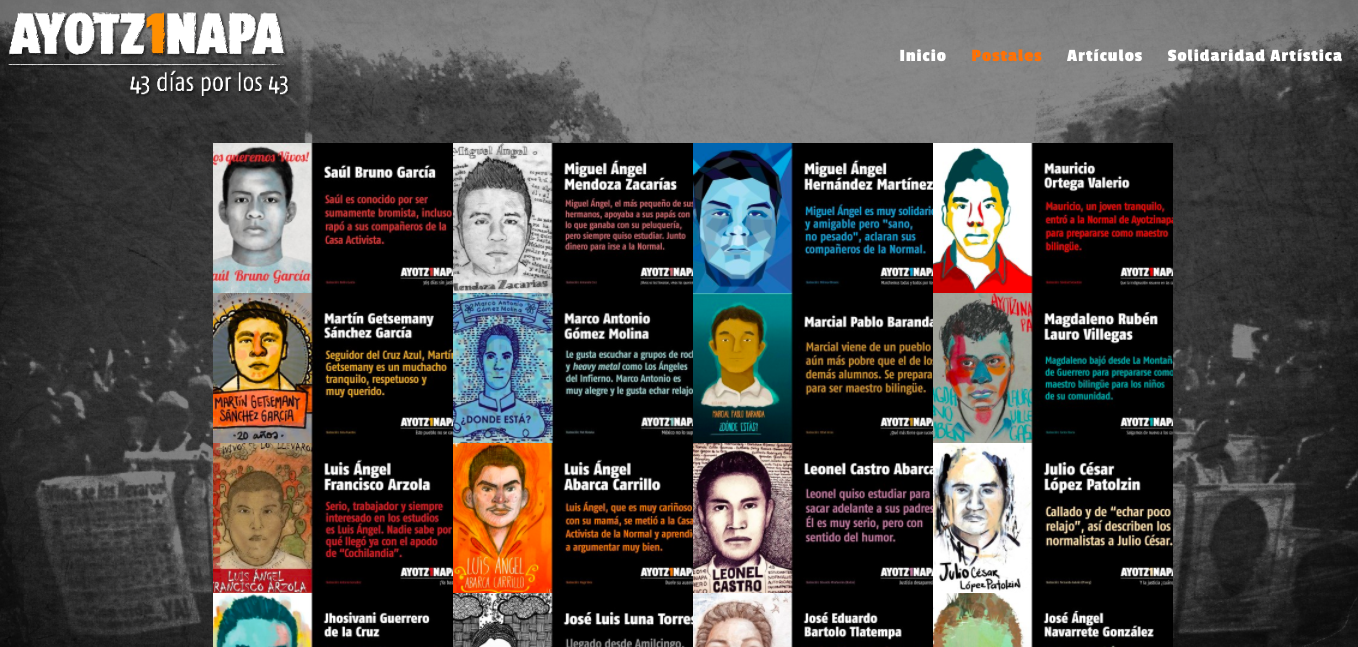

El Centro Prodh es una de las organizaciones civiles mexicanas que asumieron la defensa de los padres de las 43 víctimas del caso Ayotzinapa.

«Durante el periodo de los ataques, las personas del Centro Prodh que fueron objetivo de los ataques estaban activamente involucradas en la documentación y defensa de violaciones de derechos humanos, tales como la desaparición forzada de los 43 normalistas de Ayotzinapa, la ejecución extrajudicial de civiles por parte del ejército mexicano en el municipio de Tlatlaya, Estado de México; las sobrevivientes de tortura sexual durante el operativo de San Salvador Atenco en 2006 y la discusión de la Ley General contra la Tortura», dice el informe.

El Instituto Mexicano para la Competitividad (IMCO) también fue objeto del malware Pegasus. Juan Pardinas, su director general, y una de las investigadores, Alexandra Zapata, recibieron mensajes de textos similares a los de Loret de Mola, Aristegui o la gente del Centro Prodh.

Los mensajes para la gente del IMCO ocurrieron cuando impulsaban la Ley 3 de 3, la cual proponía la presentación de tres declaraciones por parte de políticos y funcionarios -patrimonial, fiscal y de conflicto de interés-, a fin de transparentar sus ingresos.

El informe considera que, como la evidencia sugiere, los intentos de infección de los gadgets de periodistas y activistas fueron ejecutados por el Gobierno mexicano con uso de la tecnología de NSO Group, y esto se llevó a cabo de manera ilegal, sin autorización judicial y para fines ilegítimos, por lo que se acreditaría la comisión de diversos delitos.

«Resulta urgente la realización de una investigación exhaustiva, seria, imparcial y transparente que permita, en primer lugar, identificar a las autoridades mexicanas que han adquirido licencias de uso del malware de espionaje Pegasus. La investigación debería, posteriormente, identificar a las personas que han sido ilegalmente espiadas con herramientas de malware y hacer de su conocimiento la información ilegalmente obtenida y utilizada», concluye el informe de las organziaciones.

HAZ CLICK AQUÍ